Nueva campaña de malware utiliza vulnerabilidad en la firma digital de Microsoft

Una nueva campaña de malware está aprovechando una vulnerabilidad en la forma en que Microsoft firma digitalmente un tipo de archivo específico. Según describe el miércoles la firma de inteligencia de amenazas cibernéticas Check Point Research, un ataque usando el infame malware bancario Zloader tiene como objetivo robar credenciales de cuenta y otros datos privados y ya ha infectado a 2.170 máquinas únicas que descargaron la DLL maliciosa involucrada en el exploit. La mayoría de las víctimas están en Estados Unidos y Canadá, pero la campaña ha afectado a más de 100 países diferentes, incluyendo India, Alemania, Rusia y el Reino Unido.

Ataque atribuido al grupo de cibercriminales MalSmoke

Atribuyendo el ataque al grupo de cibercriminales MalSmoke, Check Point señaló que la campaña, vista por primera vez a principios de noviembre de 2021, utiliza software legítimo de gestión remota para acceder a la máquina objetivo. Desde allí, los atacantes aprovechan el método de verificación de firma digital de Microsoft para inyectar su carga maliciosa en un archivo DLL de Windows firmado y así eludir las defensas de seguridad.

Explotación de vulnerabilidad a través de software de gestión remota

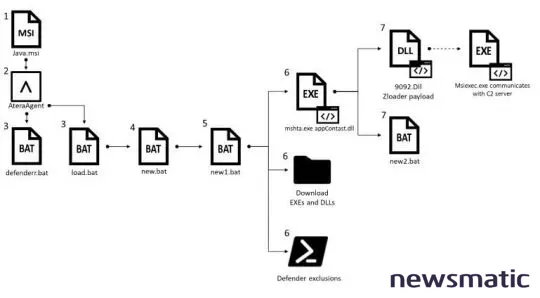

Específicamente, la campaña comienza instalando el software de monitoreo y gestión remota Atera en la máquina objetivo. Atera es una herramienta remota legítima utilizada por profesionales de TI y ofrece una prueba gratuita de 30 días para nuevos usuarios, opción que los atacantes probablemente están utilizando para obtener el acceso inicial. Una vez instalado el producto, los operadores tienen control total del sistema para ejecutar scripts y subir o descargar archivos.

En la siguiente fase, los atacantes descargan y ejecutan dos archivos maliciosos, uno de los cuales está diseñado para desactivar ciertas protecciones en Windows Defender y el otro para cargar el resto del malware. A partir de ahí, se ejecuta un script que ejecuta un archivo ejecutable, y es ahí donde los operadores aprovechan una vulnerabilidad en la verificación de firma de Microsoft.

Inyección de script malicioso en archivo de sistema legítimo

Se ejecuta un script malicioso utilizando un archivo llamado appContast.dll, que apunta a un archivo de sistema de Windows legítimo llamado AppResolver.dll como origen. Tras un análisis, Check Point descubrió que este archivo está firmado por Microsoft con una firma válida. A pesar de esa firma digital, el malware puede agregar un script a este archivo para llevar a cabo el ataque. Esto se debe a que los operadores pudieron agregar datos a la sección de firma del archivo sin cambiar la validez de la firma en sí.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelIrónicamente, Microsoft emitió una solución para este exploit en 2013, como se documenta en los siguientes CVEs: CVE-2020-1599, CVE-2013-3900 y CVE-2012-0151. Esta solución fue diseñada para resolver una vulnerabilidad en la forma en que los archivos ejecutables portátiles (PE) se validan a través de firmas digitales. Sin embargo, después de determinar que la solución podría afectar el software existente, la empresa la cambió de una actualización estricta a una que era opcional. Como la solución está desactivada de forma predeterminada, muchas organizaciones aún son vulnerables.

"Lanzamos una actualización de seguridad (CVE-2013-3900) en 2013 para ayudar a mantener a los clientes protegidos contra la explotación de esta vulnerabilidad", dijo un portavoz de Microsoft a Newsmatic. "Los clientes que apliquen la actualización y habiliten la configuración indicada en el aviso de seguridad estarán protegidos. La explotación de esta vulnerabilidad requiere la comprometer la máquina de un usuario o convencer a una víctima de ejecutar un archivo PE firmado y especialmente diseñado".

Protección contra el exploit

Para ayudarle a protegerse a sí mismo y a su organización contra este exploit en particular, Check Point le recomienda que aplique la actualización de Microsoft para una verificación estricta de Authenticode.

"La gente debe saber que no pueden confiar automáticamente en la firma digital del archivo", dijo Kobi Eisenkraft, investigador de malware de Check Point. "En general, parece que los autores de la campaña Zloader han puesto un gran esfuerzo en evadir la defensa y siguen actualizando sus métodos semanalmente. Insto a los usuarios a aplicar la actualización de Microsoft para una verificación estricta de Authenticode. No se aplica de forma predeterminada".

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Nueva campaña de malware utiliza vulnerabilidad en la firma digital de Microsoft , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados