Brecha de seguridad en British Airways: Detalles y consecuencias del robo de datos

Detalles de la brecha

Investigadores de RiskIQ han publicado detalles sobre la brecha de datos de British Airways que afectó a 380,000 transacciones de reserva entre el 21 de agosto y septiembre de este año.

Se sospecha que la brecha está relacionada con Magecart, un grupo de hackers conocido por utilizar una técnica llamada card skimming para obtener datos confidenciales de tarjetas de crédito de formularios de pago mal asegurados en sitios web. Tanto los usuarios de navegadores web como de aplicaciones móviles se vieron afectados por este ataque.

RiskIQ declaró: "Magecart inyecta scripts diseñados para robar datos sensibles que los consumidores ingresan en formularios de pago en línea en sitios web de comercio electrónico directamente o a través de proveedores de terceros comprometidos utilizados por estos sitios. Recientemente, los operativos de Magecart colocaron uno de estos skimmers digitales en los sitios web de Ticketmaster a través de la comprobación de la funcionalidad de un tercero, lo que resultó en una violación de datos de clientes de Ticketmaster de alto perfil. Según evidencia reciente, Magecart ahora tiene en la mira a British Airways, la aerolínea más grande del Reino Unido".

Cómo funciona un ataque de cross-site scripting

Un ataque de cross-site scripting involucra un proceso de dos partes: identificar un componente mal asegurado de una página web y agregar código malicioso para alterar el comportamiento del sitio en beneficio de los hackers involucrados.

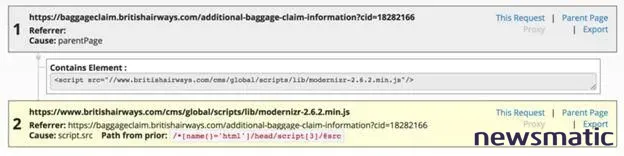

En este caso, el segundo archivo javascript mostrado fue comprometido (Figura A):

Figura A

Aumento del 47% en los ciberataques durante el segundo trimestre de 2018

Aumento del 47% en los ciberataques durante el segundo trimestre de 2018

El script se editó para insertar las siguientes líneas de código, que registraron los datos del cliente y luego los transmitieron al servidor de los hackers una vez que el cliente hizo clic en el botón de envío (Figura B):

Figura B

El segmento "mouseup touchend" se refiere a alguien que hace clic y suelta un botón del mouse o el botón en su dispositivo táctil. En el caso anterior, cuando los usuarios enviaron su pago por compras de viajes, los datos relacionados con los ID de paymentForm y personPaying se dirigieron a un diccionario, que luego se envió al servidor de los hackers en baways.com en forma de un archivo JSON.

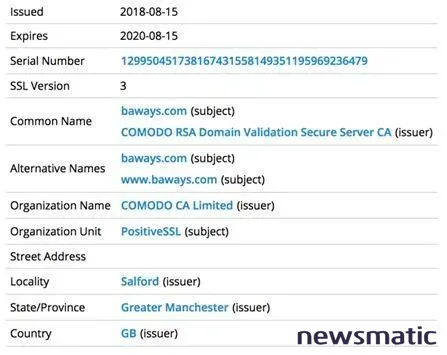

Más astutamente, la información se transmitió de manera segura a través de SSL, basado en un certificado que los atacantes compraron y pagaron específicamente para esta operación (Figura C):

TENS Linux: Una distribución segura y fácil de usar para proteger tus datos sensibles

TENS Linux: Una distribución segura y fácil de usar para proteger tus datos sensiblesFigura C

El nombre de dominio baways.com indica que esto se configuró como un ataque deliberado contra British Airways, y los atacantes esperaban que esto se mezclara y no levantara sospechas. El servidor real se encuentra en Rumania.

Mike Bittner, gerente de seguridad digital y operaciones de The Media Trust, un proveedor de soluciones de gestión de riesgos digitales ubicado en Virginia, proporcionó los siguientes comentarios: "Las violaciones de British Airways y Ticketmaster demuestran dos cosas: el fracaso de algunos desarrolladores e ingenieros de software para integrar medidas de seguridad en el diseño de aplicaciones web y la explotación continua de vulnerabilidades en las aplicaciones web resultantes por parte de los ciberdelincuentes organizados. Las herramientas y técnicas para prevenir ataques de cross-site scripting e inyecciones de SQL han existido durante algún tiempo, pero siguen siendo ignoradas.

Aprendiendo el remedio

Obviamente, ciertos conceptos básicos de seguridad entran en juego aquí. Restringir el acceso tanto a sitios web públicos como internos para proporcionar solo el acceso necesario es un principio clave, así como utilizar contraseñas completas. Nunca utilice la misma contraseña en varios lugares y asegúrese de que las contraseñas se cambien al menos cada 60 días (o inmediatamente cuando alguien con acceso a ellas abandone la empresa). Siempre actualice todos los sistemas con las últimas correcciones para posibles vulnerabilidades y elimine o deshabilite cualquier aplicación o servicio innecesarios en los sistemas.

Bittner recomendó los siguientes pasos adicionales para prevenir el aprovechamiento de ataques de cross-site scripting:

Por qué el 23% de las empresas nunca prueba su plan de recuperación ante desastres

Por qué el 23% de las empresas nunca prueba su plan de recuperación ante desastres- Los desarrolladores deben determinar qué entradas de usuario son seguras y rechazar todas las demás, ya sean texto, javascript o cualquier código no autorizado.

- Dependiendo del cuadro de texto, los desarrolladores pueden restringir el texto a ciertos caracteres y limitar el número de caracteres.

- Los desarrolladores deben escribir código que verifique que los datos formateados incorrectamente nunca se inserten directamente en el contenido HTML que compone la aplicación web.

- Los desarrolladores deben implementar declaraciones preparadas (conocidas por ser confiables) para cualquier consulta a la base de datos, así como la validación de entrada descrita anteriormente.

- Los operadores de sitios web deben evaluar cuidadosamente a los proveedores de aplicaciones web de terceros para asegurarse de que sus productos tengan las medidas de seguridad adecuadas.

- Los operadores de sitios web deben probar sus aplicaciones web para asegurarse de que no sean vulnerables a ataques que involucren cross-site scripting o inyecciones de SQL.

- Los operadores de sitios web deben escanear continuamente sus sitios en tiempo real para detectar cualquier código no autorizado. Esto debe incluir escáneres automatizados de vulnerabilidades en sitios web y contratar equipos de seguridad informática para evaluar la seguridad de la aplicación web contra ataques como estos.

"Este último paso es importante, ya que cualquier cosa menos que un enfoque completo y proactivo para asegurar sus sitios podría constituir una infracción de un número creciente de regulaciones de privacidad de datos del consumidor, como el GDPR", continuó Bittner. "Esto probablemente significa que encontraron un elemento del sitio que no estableció controles para una entrada de usuario inapropiada".

Más importante aún, el robo de datos de British Airways es un buen recordatorio de que solo porque un sitio sea seguro no necesariamente significa que sea seguro.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Brecha de seguridad en British Airways: Detalles y consecuencias del robo de datos , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados