El impacto del COVID-19 en el panorama de malware ATM y PoS: Informe 2020-2022

Un nuevo informe de Kaspersky arroja luz sobre el panorama de malware para cajeros automáticos (ATM) y puntos de venta (PoS) en 2020-2022.

El efecto del COVID-19

Los confinamientos en todo el mundo durante la pandemia han reducido seriamente la actividad de malware para ATM y PoS, ya que las personas se quedaban en casa y no tenían más opción que comprar lo que necesitaban en línea en lugar de ir físicamente a las tiendas.

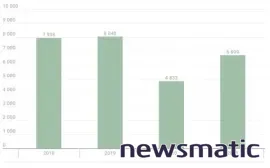

En 2020, el número de ataques a ATM/PoS disminuyó significativamente en comparación con 2019, pasando de aproximadamente 8,000 ataques a 4,800 (Figura A).

Mientras que los confinamientos llevaron a que muchos dispositivos se apagaran por completo, otra razón que explica esta disminución es el número global de cajeros automáticos que tiende a disminuir, según explicaron los investigadores.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelEn 2021, se observó un aumento del 39% en los ataques, lo que muestra que las restricciones del COVID-19 se habían levantado, permitiendo que los clientes volvieran a sus hábitos habituales de consumo.

Regiones más afectadas por los ataques de malware a ATM/PoS en 2020-2022

Desde 2017 hasta 2021, Rusia ha sido siempre el país más afectado. Las flotas obsoletas de cajeros automáticos facilitaban el acceso de los atacantes y el robo de dinero de esos dispositivos, ya que el equipo obsoleto era vulnerable a la mayoría de las familias de malware y generalmente tenía un bajo nivel de ciberseguridad, según Kaspersky. Brasil ha estado en la misma situación, con una flota obsoleta de cajeros automáticos y una cantidad de cibercriminales que crean nuevos malware de PoS allí.

Zimbabue apareció en el top cinco en 2021 y aún se mantiene allí en 2022. Una razón para esto, según explicó Kaspersky, es que los inversores chinos están abriendo nuevos negocios en ese país, generando crecimiento económico y volviéndose atractivo para los cibercriminales.

Principales tipos de actividad de malware

Dos familias de malware destacan en el análisis de Kaspersky: HydraPoS y AbaddonPoS (Figura B).

HydraPoS

HydraPoS todavía ocupa una posición líder, aunque no se haya lanzado una nueva versión recientemente. Este malware tiene su origen en Brasil y es conocido por clonar tarjetas de crédito. HydraPoS combina varias piezas de malware vinculadas con un puñado de herramientas legítimas de terceros.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosPara instalar HydraPoS en dispositivos, los cibercriminales utilizan la ingeniería social. Llaman a empresas por teléfono y se hacen pasar por empleados de una compañía de tarjetas de crédito. Una vez que se establece la confianza, piden a la víctima que acceda a un sitio web e instale una actualización, que en realidad lanza la infección y proporciona acceso a los estafadores.

AbaddonPoS

AbaddonPoS ha estado activo desde 2015 y es un malware genérico de PoS que intenta ocultar sus actividades a través de mecanismos de anti-análisis, ofuscación de código y un protocolo personalizado para extraer datos de las víctimas a los cibercriminales.

Ploutus

Ploutus es uno de los malware de ATM más avanzados. Apareció por primera vez en 2013, pero sigue evolucionando a través de nuevas versiones y se dirige a organizaciones como fabricantes de cajeros automáticos, especialmente en Brasil. El malware permite al atacante modificar el software legítimo que se ejecuta en los cajeros automáticos y ejecutar una escalada de privilegios para obtener el control de los cajeros automáticos, lo que permite a los cibercriminales retirar efectivo de los cajeros automáticos a pedido.

RawPoS

RawPoS es uno de los malware de PoS más antiguos en la escena. Ha estado en uso desde 2008 y permite la extracción de datos completos de la pista magnética de la memoria volátil.

Prilex

Prilex es un actor de amenazas brasileño que pasó de utilizar malware centrado en los cajeros automáticos a malware de PoS en 2016. Antes de este cambio, el grupo fue responsable de uno de los mayores ataques a cajeros automáticos en Brasil, robando dinero de más de 1,000 máquinas y clonando 28,000 tarjetas de crédito que se utilizaron en estos cajeros automáticos. El malware de PoS de Prilex evolucionó en un malware muy avanzado y complejo capaz de modificar las comunicaciones con el teclado de número secreto y evadir las validaciones EMV (Europay Mastercard Visa). Los cibercriminales detrás de ese malware adoptaron el modelo de negocio de malware como servicio, vendiéndolo por alrededor de $3,500 en mercados clandestinos de cibercriminales.

Víctimas desprevenidas

Al parecer, las empresas que utilizan dispositivos de PoS confían ciegamente en el software que contienen y tienden a no ser conscientes de la posibilidad de que haya malware en ellos que pueda robar toda la información que los cibercriminales puedan obtener. Parte de esa confianza es legítima: la industria de las tarjetas de pago utiliza varios estándares de seguridad que obligan a la encriptación de extremo a extremo de los datos de pago sensibles, entre otras medidas de seguridad, lo que dificulta el trabajo de los cibercriminales. Sin embargo, si un atacante logra ejecutar código en esos dispositivos, aún puede acceder a los datos sensibles, que solo se desencriptan en la memoria y nunca en otros almacenamientos.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasLa ingeniería social también parece funcionar bastante bien para infectar dispositivos de PoS con malware, ya que los empleados en general no tienen mucho conocimiento de todos los procedimientos para manejar esos dispositivos y pueden simplemente hacer lo que les pida un "profesional".

¿Cómo protegerse de esta amenaza?

Obviamente, los clientes no pueden hacer mucho frente a esta amenaza, por lo que todas las medidas de seguridad deben ser implementadas por los responsables de los dispositivos de PoS y los fabricantes de cajeros automáticos.

En primer lugar, los sistemas más antiguos deben ser actualizados y parcheados, especialmente aquellos que ejecutan versiones obsoletas de Microsoft Windows. También es necesario implementar software de seguridad integrado para protegerse de diversas vectores de ataque y detectar amenazas.

Aunque las comunicaciones están encriptadas en esos dispositivos, podría ser una buena idea implementar soluciones de detección/defensa de red, que puedan detectar cantidades inusuales de datos transferidos o comunicaciones inesperadas a direcciones IP diferentes.

La lista blanca de aplicaciones también puede implementarse en los dispositivos, para permitir únicamente la ejecución de software seleccionado, dificultando que los atacantes ejecuten su malware o código en esos dispositivos.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a El impacto del COVID-19 en el panorama de malware ATM y PoS: Informe 2020-2022 , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados