Alerta Global: Ataque Malicioso de Lazarus Group Impacta Empresas en UK y EE.UU.

Recientemente, la empresa de ciberseguridad Cisco Talos ha publicado dos informes que proporcionan inteligencia sobre una nueva campaña de ataque del actor de amenaza norcoreano Lazarus. Estos informes revelan nuevos malware y herramientas utilizadas por el grupo, que sigue utilizando la misma infraestructura.

¿Qué es esta nueva cadena de ataque de malware?

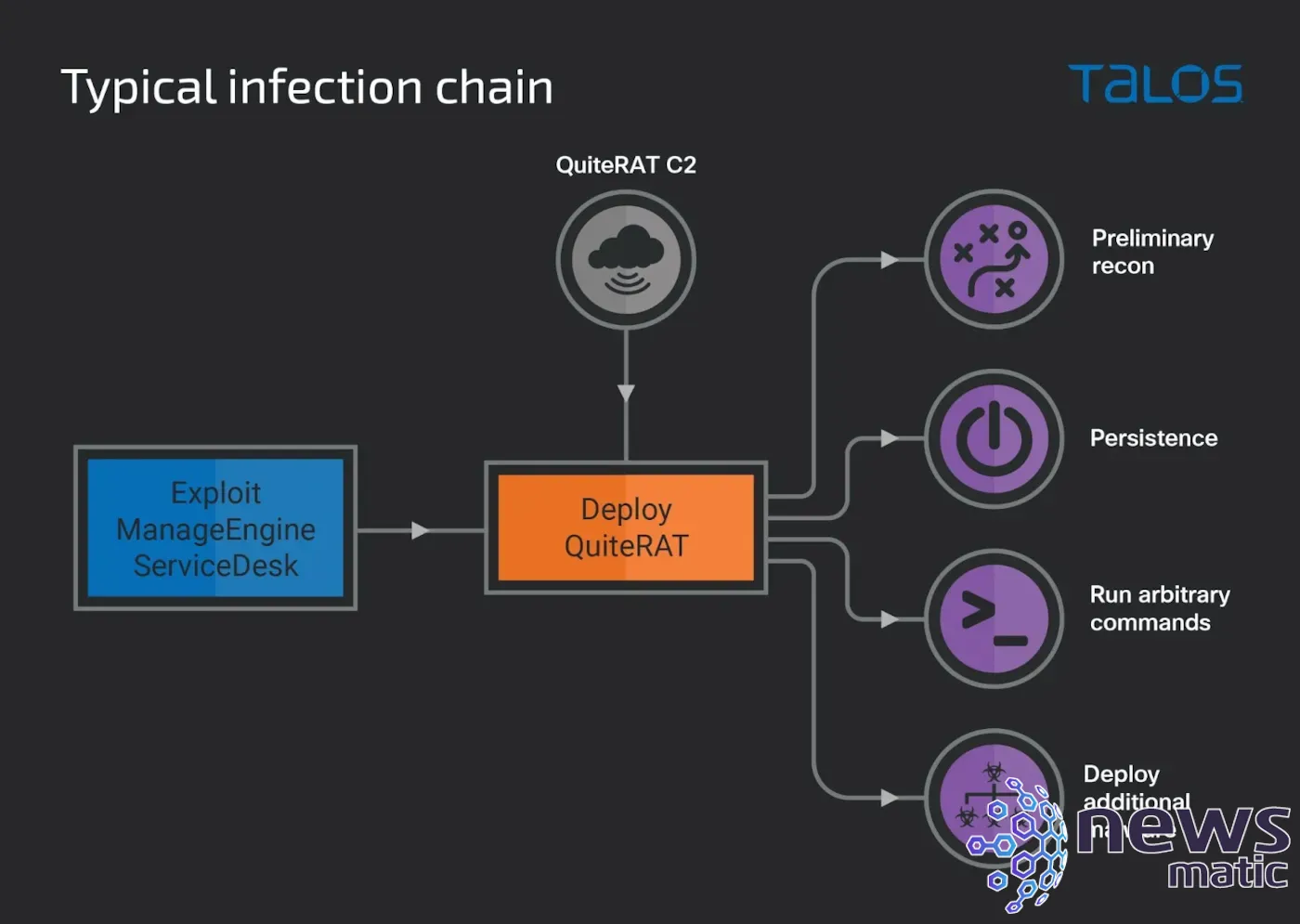

Según los investigadores, el grupo Lazarus logró comprometer con éxito a un proveedor de infraestructura de backbone de Internet en el Reino Unido a principios de 2023, desplegando un nuevo malware llamado QuiteRAT.

La primera fase del compromiso se realizó mediante la explotación de la vulnerabilidad CVE-2022-47966, que afecta al ManageEngine ServiceDesk de Zoho. El actor de amenaza utilizó un exploit para esta vulnerabilidad cinco días después de que se revelara el concepto básico. La explotación exitosa descargó y ejecutó el malware QuiteRAT, alojado en una dirección IP utilizada por Lazarus desde mayo de 2022 como mínimo.

Una vez ejecutado el malware, comienza a enviar información inicial sobre el sistema a su servidor de comando y control, esperando una respuesta que puede ser un comando directo para el malware o una línea de comando de Microsoft Windows para ser ejecutada a través del proceso cmd.exe. La información inicial se cifra y se envía al C2; incluye información de configuración de red (es decir, dirección IP y dirección MAC) y el nombre del usuario que ha iniciado sesión en ese momento (Figura A).

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelEl nuevo arsenal de malware del grupo Lazarus

Lazarus ha utilizado varios malware en esta campaña de ataques: QuiteRAT, CollectionRAT, DeimosC2 y Plink malicioso.

QuiteRAT

QuiteRAT es una herramienta de acceso remoto construida principalmente usando bibliotecas de Qt y código de desarrollo. El uso de Qt para escribir malware es raro, ya que este framework generalmente se utiliza para desarrollar interfaces gráficas de usuario. El uso de Qt dificulta el análisis del código para los ingenieros inversos y puede hacer que las soluciones de seguridad basadas en aprendizaje automático y heurística sean menos confiables, ya que es posible que no marquen el uso de las bibliotecas de Qt como malicioso.

No es la primera vez que Lazarus utiliza el framework de Qt para desarrollar malware. El malware MagicRAT ya lo utilizaba, y las similitudes entre ambos (por ejemplo, tener las mismas capacidades, el mismo esquema de codificación y una funcionalidad similar que les permite permanecer inactivos) indican que QuiteRAT se ha derivado de MagicRAT. Además, Cisco Talos señala que la última versión de MagicRAT que observaron se compiló en abril de 2022, mientras que las muestras de QuiteRAT que encontraron se compilaban en mayo y julio de 2022. Esto podría indicar un cambio de MagicRAT a QuiteRAT, que es más pequeño y compacto: MagicRAT ocupa 18 MB, mientras que QuiteRAT ocupa alrededor de 4 a 5 MB.

CollectionRAT

CollectionRAT es otro RAT utilizado y probablemente desarrollado por Lazarus. El malware es un binario de Windows basado en bibliotecas de clases fundamentales de Microsoft que desencripta y ejecuta el código real del malware sobre la marcha. El malware recopila información del sistema infectado y proporciona diferentes funciones habituales de un RAT: permite la recopilación de datos, puede proporcionar una shell inversa para ejecutar comandos arbitrarios en el sistema, leer y escribir en el disco y descargar y ejecutar cargas adicionales.

Los investigadores encontraron información que podría indicar que CollectionRAT se ha derivado de otra familia de malware conocida como EarlyRAT, que se atribuye al subgrupo Andariel de Lazarus. Una muestra de CollectionRAT utilizó el mismo certificado de firma de código que una versión anterior de EarlyRAT de 2021.

DeimosC2

DeimosC2 es una herramienta de C2 de post-explotación de código abierto que utiliza varios métodos de comunicación para controlar máquinas comprometidas. Lazarus lo utiliza como medio de acceso inicial y persistente.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosLos investigadores encontraron un implante de DeimosC2 en Linux en la infraestructura, lo que indica que el actor de amenazas planeaba desplegarlo durante el acceso inicial a servidores basados en Linux comprometidos. El implante no estaba muy personalizado, lo que puede indicar que Lazarus todavía está en proceso de probarlo o acostumbrarse a él.

Típicamente, los implantes tienen varias capacidades de RAT, como ejecutar comandos, robar credenciales, descargar y ejecutar más cargas.

Plink malicioso

Plink, también conocido como PuTTY Link, es una herramienta legítima de código abierto utilizada por administradores de redes para obtener capacidad de tunelización inversa cuando es necesario. Lazarus ha utilizado esta herramienta tal cual en el pasado, pero el grupo ha comenzado a modificar el código fuente para incrustar comandos de túnel inverso en el propio binario.

Lazarus sigue reutilizando la misma infraestructura

Aunque el grupo realiza muchos cambios en su arsenal, el actor de amenazas norcoreano Lazarus "sigue utilizando gran parte de la misma infraestructura a pesar de que estos componentes han sido analizados en detalle por investigadores de seguridad en los últimos años", según Cisco Talos. Esto es una buena noticia para la seguridad, ya que permite al personal de TI e investigadores rastrear más fácilmente al actor de amenazas y protegerse contra él. Sin embargo, también podría significar que Lazarus tiene suficiente confianza en sus operaciones y no considera necesario cambiar gran parte de su infraestructura de ataque.

QuiteRAT se ha encontrado en la misma ubicación remota que los agentes de DeimosC2 y el malware MagicRAT utilizado en 2022 por Lazarus. También se ha utilizado la misma ubicación para CollectionRAT.

Las diferentes herramientas y malware utilizados por Lazarus pueden vincularse utilizando la infraestructura (Figura B).

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

Cómo proteger tu negocio de esta amenaza de seguridad

En esta campaña de ataques, el compromiso inicial se realizó mediante la explotación de una vulnerabilidad que afecta al ManageEngine ServiceDesk de Zoho, que fue parcheada alrededor de noviembre de 2022. Algunos consejos para protegerte de esta amenaza de seguridad incluyen:

- Mantener actualizado y parcheado el software y los sistemas operativos.

- Monitorear las redes con soluciones de seguridad.

- Establecer reglas para detectar las comunicaciones desde el malware expuesto en esta campaña de ataques.

- Estar atento a las direcciones IP utilizadas por el actor de amenaza.

- Implementar soluciones de seguridad en endpoints y servidores para detectar malware y herramientas que podrían ser utilizadas para atacar tu organización. Estas soluciones también deben monitorear el contenido del correo electrónico, los archivos adjuntos y posibles enlaces a contenido malicioso.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Alerta Global: Ataque Malicioso de Lazarus Group Impacta Empresas en UK y EE.UU. , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados