GitHub implementa la autenticación de dos factores (2FA) para mejorar la seguridad en su plataforma

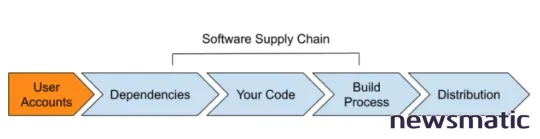

GitHub, utilizado por la mayoría de las grandes empresas de tecnología, ha anunciado que está implementando autenticación de dos factores (2FA, por sus siglas en inglés). Reconociendo los riesgos de seguridad en la cadena de suministro, que han ido en aumento, la compañía comenzará una implementación de nueve meses el lunes 13 de marzo. Todos los desarrolladores que contribuyan con código en la plataforma eventualmente deberán adoptar el protocolo de seguridad, anunció la compañía el jueves.

- Ser desarrollador no te hace invulnerable

- Diferentes opciones de 2FA, pero las biometrías y las claves de acceso superan a los SMS

- Último movimiento sigue la cadencia de los programas de seguridad de GitHub

- Implementación de varios meses para minimizar la interrupción, optimizar los protocolos

- GitHub ofrece a los desarrolladores una línea de tiempo para 2FA

- Flexibilidad de correo electrónico para evitar el bloqueo

Ser desarrollador no te hace invulnerable

Incluso los desarrolladores cometen errores y pueden convertirse en víctimas de violaciones de seguridad. Mike Hanley, director de seguridad y vicepresidente senior de ingeniería de GitHub, escribió en un blog en mayo de 2022 —que mencionó el plan de 2FA por primera vez— que las cuentas comprometidas pueden ser utilizadas para robar código privado o realizar cambios maliciosos en ese código.

"Esto pone en riesgo no sólo a las personas y organizaciones asociadas con las cuentas comprometidas, sino también a cualquier usuario del código afectado", escribió. "El potencial de impacto descendente en el ecosistema de software más amplio y la cadena de suministro como resultado es considerable".

Justin Cappos, profesor de ciencias de la computación en NYU y co-desarrollador de los marcos de seguridad de software in-toto y Uptane, dijo que la adopción de 2FA por parte de GitHub es un primer paso crítico para abordar un problema importante.

"Insertar código en una organización es uno de los peores tipos de ataques que alguien puede hacer. Por lo tanto, proteger la forma en que las personas trabajan en el código, que hoy en día a menudo significa trabajar en el código a través de GitHub, es realmente clave. En la medida en que estén dificultando que los atacantes hagan esto, es algo muy positivo", dijo.

Diferentes opciones de 2FA, pero las biometrías y las claves de acceso superan a los SMS

GitHub también ofrece una opción de 2FA preferida para el inicio de sesión de la cuenta con una solicitud de sudo, lo que permite a los usuarios elegir entre contraseñas de un solo uso basadas en el tiempo, SMS, claves de seguridad o GitHub Mobile. Sin embargo, la compañía está instando a los usuarios a optar por las claves de seguridad, incluidas las claves de seguridad físicas, como Yubikey, y los TOTPs, señalando que el 2FA basado en SMS es menos seguro.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelEl NIST, que ya no recomienda el 2FA, señaló que:

- Una clave secreta enviada por SMS puede ser recibida por un atacante que haya logrado convencer al operador móvil de redirigir el teléfono móvil de la víctima al atacante.

- Una aplicación maliciosa en el dispositivo puede leer una clave secreta enviada por SMS y el atacante puede utilizar la clave para autenticarse.

"Los métodos más fuertes ampliamente disponibles son aquellos que admiten el estándar de autenticación segura WebAuthn", dijo GitHub en su anuncio. "Estos métodos incluyen claves de seguridad físicas, así como dispositivos personales que admiten tecnologías como Windows Hello o Face ID/Touch ID".

Cappos dijo que la importancia de diferenciar los métodos de 2FA no puede ser exagerada. "Para el 2FA, no todo es igual. Las Yubikeys, por ejemplo, son el estándar de oro porque tendrías que robar físicamente la llave para que ocurra algo", dijo.

GitHub también está probando claves de acceso, el protocolo de credenciales de próxima generación, como defensa contra exploits como el phishing.

"Debido a que las claves de acceso siguen siendo un método de autenticación más nuevo, estamos trabajando para probarlas internamente antes de implementarlas para nuestros clientes", dijo un portavoz. "Creemos que combinarán facilidad de uso con una autenticación sólida y resistente al phishing".

Último movimiento sigue la cadencia de los programas de seguridad de GitHub

En un esfuerzo por cerrar las lagunas para combatir a los actores de amenazas, GitHub amplió su programa de exploración de secretos el otoño pasado, permitiendo a los desarrolladores rastrear cualquier secreto expuesto públicamente en su repositorio público de GitHub.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosY a principios de este año, GitHub lanzó una opción de configuración para el análisis de código llamada "configuración predeterminada" que permite a los usuarios habilitar automáticamente el análisis de código.

"Nuestra iniciativa de 2FA es parte de un esfuerzo en toda la plataforma para asegurar el desarrollo de software mejorando la seguridad de las cuentas", dijo la compañía en un comunicado, señalando que las cuentas de los desarrolladores son objetivos de ingeniería social y de apropiación de cuentas.

Implementación de varios meses para minimizar la interrupción, optimizar los protocolos

El proceso de difusión de los nuevos protocolos tiene como objetivo minimizar la interrupción para los usuarios, con grupos seleccionados en función de las acciones que hayan tomado o el código que hayan contribuido, según GitHub (Figura A).

La compañía dijo que la implementación lenta también facilitaría a GitHub realizar ajustes según sea necesario antes de escalar a grupos cada vez más grandes a lo largo de este año.

Un portavoz de GitHub explicó que, si bien la compañía no ofrecerá detalles específicos sobre cómo los usuarios califican para formar parte de ciertos grupos en la cadencia de 2FA, la persona dijo que los grupos se determinan, en parte, en función de su impacto en la seguridad del ecosistema más amplio. Los grupos de alto impacto incluirán a los usuarios que:

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas- Publicaron aplicaciones de GitHub o OAuth, acciones o paquetes.

- Crearon un lanzamiento.

- Contribuyeron código a repositorios considerados críticos por npm, OpenSSF, PyPI o RubyGems.

- Contribuyeron código a cualquiera de los aproximadamente cuatro millones de repositorios públicos y privados.

- Actúan como administradores de empresas y organizaciones.

Para aquellos con una actitud proactiva, la compañía ofrece 2FA de inmediato en un sitio dedicado.

GitHub ofrece a los desarrolladores una línea de tiempo para 2FA

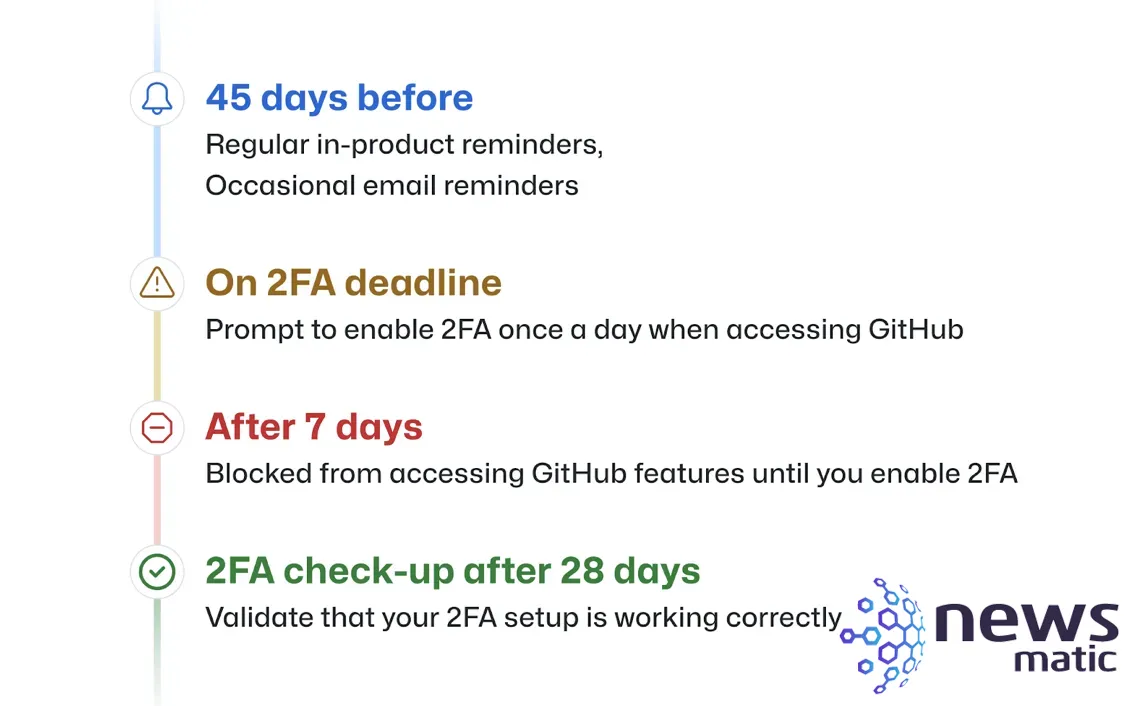

El proceso para los colaboradores de GitHub establece varios marcadores de tiempo para iniciar 2FA alrededor de una fecha límite flexible (Figura B).

Antes de la fecha límite

Los colaboradores de GitHub seleccionados para un grupo de 2FA pendiente recibirán una notificación previa por correo electrónico 45 días antes de la fecha límite, informándoles sobre la fecha límite y ofreciéndoles orientación sobre cómo habilitar 2FA.

Una vez que pase la fecha límite de habilitación

Aquellos notificados serán incitados a habilitar 2FA la primera vez que accedan a GitHub.com cada día. Pueden posponer esta solicitud una vez al día durante una semana, pero después de eso, no podrán acceder a las funciones de GitHub.com hasta que habiliten 2FA.

28 días después de habilitar 2FA

Los usuarios recibirán un "chequeo" de 2FA mientras usan GitHub.com, que valida que su configuración de 2FA funcione correctamente. Los usuarios que ya hayan iniciado sesión podrán reconfigurar 2FA si han configurado incorrectamente o perdido factores o códigos de recuperación durante el registro.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadFlexibilidad de correo electrónico para evitar el bloqueo

Afortunadamente, los nuevos protocolos permiten a los usuarios desvincular el correo electrónico de una cuenta de GitHub habilitada para 2FA para evitar la paradoja de quedarse bloqueados de la misma cosa —el correo electrónico— que les permite verificar la cuenta si no pueden iniciar sesión o recuperarla.

"Si no puedes encontrar una clave SSH, PAT o un dispositivo que haya iniciado sesión previamente en GitHub para recuperar tu cuenta, es fácil comenzar de nuevo con una nueva cuenta de GitHub.com y mantener ese gráfico de contribución en verde como corresponde", dijo la compañía.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a GitHub implementa la autenticación de dos factores (2FA) para mejorar la seguridad en su plataforma , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados