Protegiendo vidas: Los 5 mayores peligros cibernéticos para la industria de la salud

La firma de seguridad cloud-first Wandera informa que el tráfico de red malicioso es el mayor riesgo de ciberseguridad para hospitales y otros proveedores de atención médica, y afecta al 72% de todas las organizaciones. Esta amenaza de seguridad establece el acceso de red desde una aplicación a un servicio web que se sabe que demuestra un comportamiento malicioso, como la descarga de software no autorizado y la recopilación de datos sensibles.

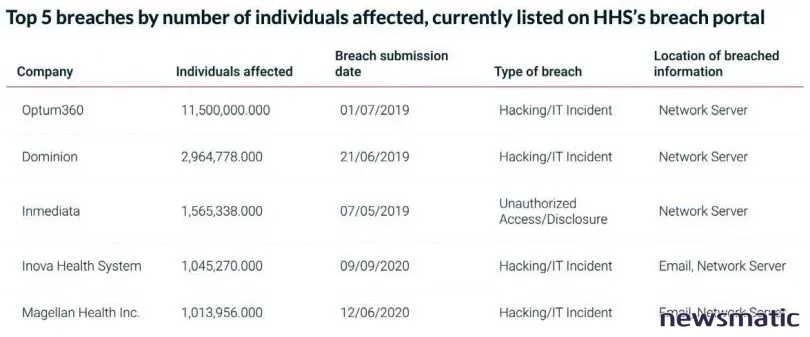

El nuevo informe, "Ciberseguridad en la industria de la salud", clasificó el phishing y los sistemas operativos desactualizados como los otros principales riesgos. Un informe reciente de Verizon encontró que la mayoría de las organizaciones de atención médica están confiando más en el almacenamiento en la nube y predicen que en cinco años la mayoría de los usuarios accederán a estos datos a través de dispositivos móviles. Estas tendencias combinadas con un aumento en los ataques cibernéticos hacen que asegurar los datos de salud sea más importante que nunca. Los ciberdelincuentes atacan los datos de los hospitales con más frecuencia porque los registros de atención médica valen más en el mercado negro que los números de Seguro Social y la información de tarjetas de crédito.

Los analistas de Wandera examinaron un subconjunto de organizaciones de atención médica en la base de datos de la empresa, que incluye decenas de miles de usuarios como trabajadores de hospitales, proveedores de atención a pacientes terminales y fabricantes de equipos médicos. El informe analizó las amenazas de seguridad más comunes entre los empleados y categorizó los riesgos en alto, medio y bajo riesgo.

Principales riesgos en el sector de la salud

- Tráfico de red malicioso: 72%

- Phishing: 56%

- Sistema operativo vulnerable (alto riesgo): 48%

- Ataque de intermediario: 16%

- Malware: 8%

Los autores del informe describieron estas dos variaciones de ataques de intermediario como las más problemáticas para las organizaciones de atención médica:

- SSL stripping: Un servidor intermedio utiliza técnicas avanzadas para parecer un servicio auténtico.

- Suplantación de certificado dirigida: Un servidor intermedio intenta activamente hacerse pasar por un servicio genuino.

La entrada "sistema operativo vulnerable" en la lista de alto riesgo se refiere a versiones antiguas de sistemas operativos que son más vulnerables debido a las vulnerabilidades de seguridad conocidas, mientras que la misma entrada en la lista de riesgo medio aparece debido al riesgo más general de ejecutar sistemas que no se han actualizado de manera oportuna. Según escribió Allen Bernard en Newsmatic, una investigación de principios de 2020 encontró que el 83% de los sistemas de atención médica se ejecutan en software desactualizado.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelRiesgos de riesgo medio en el sector de la salud

- Vulnerabilidades de configuración: 60%

- Puntos calientes de riesgo: 56%

- Sistema operativo vulnerable (todos): 56%

- Aplicaciones cargadas lateralmente: 24%

- Aplicación no deseada o vulnerable: 24%

- Cryptojacking: 16%

- Instalación de tiendas de aplicaciones de terceros: 16%

Las vulnerabilidades de configuración incluyen hacer jailbreak a un dispositivo y desactivar la pantalla de bloqueo en un dispositivo.

Recomendaciones para aumentar la ciberseguridad en las organizaciones de atención médica

- Definir requisitos para nuevos casos de uso para la adopción de la nube y dispositivos móviles.

- Segmentar los datos para permitir un acceso granular basado en las necesidades del usuario.

- Evaluar los casos de uso y definir requisitos para los trabajadores remotos.

- Establecer un modelo de propiedad del dispositivo que cubra el soporte, la propiedad y la gestión.

- Determinar lo que se necesita saber sobre los usuarios, dispositivos y aplicaciones antes de otorgar acceso.

- Limitar a los usuarios solo a las herramientas y sistemas que necesitan.

- Implementar una política de uso aceptable para cada subconjunto de dispositivos para controlar la TI oculta.

- Implementar una solución de gestión de identidad y acceso fácil de usar para la autenticación.

- Incorporar evaluaciones de riesgo de dispositivos en las soluciones de gestión de identidad.

- Implementar protección de endpoints en todos los dispositivos.

Estas políticas y casos de uso deben actualizarse después de una fusión o adquisición, cuando se aprueban nuevas regulaciones y cuando la estrategia de TI evoluciona.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Protegiendo vidas: Los 5 mayores peligros cibernéticos para la industria de la salud , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados