Cómo proteger las cuentas de administrador y los privilegios de acceso en tu infraestructura IT

Desde hace tiempo se sabe que tener privilegios de administración en las cuentas de administrador las convierte en un objetivo para los atacantes, lo cual explica por qué las amenazas internas suelen ser tan peligrosas. Es importante que las personas encargadas de administrar la infraestructura de IT tengan el poder necesario para llevar a cabo su trabajo, pero no deben tener más acceso o más control del necesario.

El hecho de que un administrador necesite acceso a una configuración de sistema, base de datos o red no implica que necesite acceso a todas ellas; implementar permisos de seguridad basados en roles para el equipo de IT tiene tanto sentido como no dar acceso a los recepcionistas al árbol de compilación de sus aplicaciones internas.

Aunque contar con privilegios de administración es conveniente, si se produce una filtración de datos, un administrador de base de datos preferirá poder decir que el contenido de la base de datos está encriptado y, por lo tanto, no ha visto nada, en lugar de tener que demostrar que no ha copiado información innecesaria a la que no debería haber tenido acceso en primer lugar.

Limitar las cuentas que tienen privilegios de administración también puede contribuir a la productividad. Como administrador, podría considerar que las 2 p. m. de un viernes es el momento perfecto para reiniciar su escritorio virtual y migrarlo a un nuevo servidor de terminales, pero esto no es útil si está en medio de una reunión de ventas. Además, quitar los derechos de acceso de los usuarios finales suele reducir las llamadas al servicio de asistencia técnica, generalmente porque se evita que las personas cambien configuraciones que luego causan problemas o que instalen utilidades no autorizadas que realizan esos cambios en intentos erróneos de "optimizar" su PC.

Hace tiempo que se sabe que el nivel de acceso requerido por las herramientas de seguridad y monitoreo también puede ocasionar problemas, ya que la comodidad de implementación a menudo es más rápida que el proceso de implementación con permisos limitados. Esto deja sistemas críticos como los controladores de dominio y los servidores de bases de datos con contraseñas débiles en cuentas de servicio que ofrecen a los atacantes todos los derechos necesarios para tomar el control de toda una red.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelSin embargo, el impacto del ataque de SolarWinds significa que las organizaciones no pueden posponer la auditoría de las cuentas con privilegios de administración y de acceso, y deben aplicar los principios del privilegio mínimo y migrar a un acceso de administrador auditado justo a tiempo en lugar de privilegios permanentes sin monitoreo en sistemas de alto valor.

Los administradores como objetivos de los atacantes

Cualquier sistema que tenga cuentas con derechos de administrador es potencialmente vulnerable a los atacantes. Muchos ataques buscan configuraciones erróneas comunes en Active Directory o en sistemas que aún utilizan autenticación heredada como NTLMv1 (donde las contraseñas pueden ser fácilmente descifradas mediante fuerza bruta). Los ataques Solorigate utilizaron cuentas con privilegios en controladores de dominio, cuentas de servicio administradas por grupos y tickets de Kerberos robados o falsificados. Además, se ejecutaron herramientas legítimas de Active Directory para examinar cuentas en sistemas remotos y dominios federados.

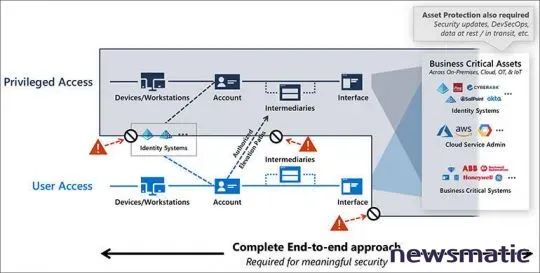

Dedique un tiempo a revisar todas las cuentas de servicio con privilegios elevados que tienen derechos de administrador de dominio, acceso al sistema, derechos de administración global y equivalentes, y descubra cuáles realmente necesitan tanto acceso y cuáles podrían limitarse a permisos de solo lectura. También debe examinar los dispositivos intermedios, como VPN, escritorios remotos y pasarelas de acceso, VDI, publicación de aplicaciones que usan proxies de acceso y otras áreas en las que la gestión de la identidad y el acceso con privilegios es especialmente importante.

Puede encontrar a los administradores de AD con el comando de PowerShell Get-ADGroupMember ‘Administrators’ -Recursive check, pero para realizar una verificación más exhaustiva del estado de las cuentas y grupos de administradores, servicio y otros privilegios en su Active Directory y en los controladores de dominio, use estos scripts de PowerShell o una herramienta como ADRecon. De esta manera, podrá detectar problemas como cuentas sensibles con la configuración "la contraseña nunca caduca". Microsoft ha publicado una hoja de seguimiento de Azure Monitor para recopilar información similar sobre Azure AD.

Busque aplicaciones y cuentas de servicio en el grupo de administradores de dominio; las aplicaciones que necesitan privilegios de administrador de dominio probablemente utilizan autenticación heredada. También busque aplicaciones que tengan la misma cuenta de privilegios en múltiples sistemas de la red; probablemente utilicen las mismas credenciales, lo que significa que un atacante que comprometa una cuenta puede usarla para desplazarse lateralmente por la red. Verifique si las aplicaciones con cuentas de administrador local realmente necesitan privilegios de administrador para ejecutarse y analice sus planes a largo plazo para actualizarlas o reemplazarlas con aplicaciones que utilicen métodos de autenticación modernos.

Use la herramienta Local Administrator Password Solution (LAPS) para administrar las contraseñas de las cuentas de administrador local en las computadoras pertenecientes al dominio. Estas contraseñas a menudo terminan siendo las mismas en todos los dispositivos porque facilitan la solución de problemas y el soporte técnico. LAPS establece una contraseña aleatoria diferente (que se almacena en Active Directory y se protege mediante ACL que limitan quién puede leerla y restablecerla) para la cuenta común de administrador local en cada computadora del dominio.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosSi utiliza Azure AD, cree revisiones periódicas de acceso de Azure AD (esto requiere una suscripción P2) para verificar quiénes tienen acceso de administrador, cuántos de ellos son administradores globales o tienen roles de recursos de Azure, y si algún invitado externo o socio que se le haya dado acceso temporal de administrador todavía lo conserva meses después. La revisión se puede delegar a los gerentes que deberían tomar decisiones comerciales, pero el equipo de IT deberá explicar por qué esto es importante.

Asegúrese de que no haya cuentas en las instalaciones con privilegios de administración en Office 365 o Microsoft 365, y aísle las cuentas de administrador de Microsoft 365. Si tiene una suscripción comercial de Microsoft 365, el Centro de administración de Microsoft 365 tiene herramientas (o puede usar Exchange Management PowerShell) que ayudan en la administración de cuentas con privilegios para Office 365.

Implementar la autenticación multifactor (idealmente con claves de seguridad o biometría) para las cuentas y roles de administrador es especialmente importante. Si tiene alguna suscripción comercial de Microsoft, incluye Azure AD MFA sin costo adicional. Use políticas de acceso condicional para asegurarse de que las cuentas de administrador no puedan autenticarse en escenarios de alto riesgo donde podrían ser comprometidas.

Microsoft Defender para Identidad (anteriormente Azure Advanced Threat Protection) monitorea las identidades en las instalaciones y la infraestructura de AD, detectando el movimiento lateral y otras señales de que los atacantes han comprometido credenciales. Ya protege los controladores de dominio en las instalaciones y en entornos híbridos, y ahora puede proteger los servicios de federación de Active Directory (ADFS). Esto le permite ver intentos de inicio de sesión fallidos en los registros de ADFS, así como detalles de Active Directory, como si los inicios de sesión del mismo usuario utilizaron MFA, lo que facilita la detección de ataques de fuerza bruta. Si hay docenas de inicios de sesión fallidos en varias cuentas y ninguna autenticación multifactor cuando la cuenta finalmente inicia sesión, es más probable que se trate de un atacante exitoso que de varios empleados muy olvidadizos.

Privilegios justos y necesarios

Las partes más importantes de su infraestructura necesitan protecciones adicionales, porque los privilegios de administración que no se pueden eliminar serán el objetivo de los atacantes. Identifique las cuentas sensibles y con privilegios con el mayor nivel de acceso e implemente más protecciones a su alrededor, como configurar Azure AD Privileged Identity Management.

Just Enough Administration (JEA) —originalmente llamado Just In Time Just Enough Admin o JITJEA— es una función de PowerShell que permite delegar la administración de cualquier cosa gestionada a través de PowerShell para que se pueda hacer a través de cuentas temporales o de equipo. Esto limita los comandos que estas cuentas pueden ejecutar a aquellos necesarios para tareas específicas, y solo están disponibles durante un tiempo preestablecido una vez que se ha aprobado la solicitud de administrador.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasPara cuentas y privilegios de administrador especialmente sensibles, es posible que desee implementar estaciones de trabajo seguras en las que se haya endurecido el sistema operativo. La implementación de una Estación de Trabajo de Acceso con Privilegios es un proceso bastante largo que se simplifica con una licencia de Microsoft 365 E5, aunque las SKU más bajas incluyen muchas de las herramientas necesarias.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Cómo proteger las cuentas de administrador y los privilegios de acceso en tu infraestructura IT , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados