Fortifica tu escritorio remoto contra ataques de fuerza bruta: consejos infalibles

El bloqueo por coronavirus ha llevado a muchas organizaciones a requerir que sus empleados trabajen desde casa. Pero muchos de esos empleados aún necesitan acceder de forma remota a las computadoras en la oficina, lo que ha provocado un aumento en el uso de programas que dependen del Protocolo de Escritorio Remoto de Microsoft (RDP). Por supuesto, los ciberdelincuentes se han aprovechado de esta transición, por lo que el RDP es ahora más explotable que nunca. Un informe publicado el lunes por ESET analiza cómo los atacantes se aprovechan del RDP y qué pueden hacer las organizaciones para combatirlos.

Cuentas de RDP mal protegidas: un riesgo de seguridad

Aunque el Protocolo de Escritorio Remoto puede ser suficiente por sí solo como riesgo de seguridad, las organizaciones a menudo agravan las vulnerabilidades al no asegurar correctamente las cuentas y los servicios de RDP. Las cuentas con privilegios de RDP pueden tener una contraseña débil o no contar con capas adicionales de seguridad. Estas fallas abren la puerta a ataques de fuerza bruta en los cuales los ciberdelincuentes utilizan herramientas automatizadas para obtener la contraseña de la cuenta. Si tienen éxito, los atacantes pueden invadir la red, elevar sus derechos con acceso administrativo, desactivar productos de seguridad e incluso ejecutar ransomware para cifrar datos críticos y mantenerlos como rehenes.

Sin embargo, el ransomware y la extorsión no son los únicos tipos de ataques que pueden ocurrir después de un compromiso de RDP, según ESET. A menudo, los atacantes intentarán instalar malware de minería de criptomonedas o incluso crear una puerta trasera, que luego pueden utilizar si se detecta y se cierra su acceso no autorizado a RDP.

Otras acciones realizadas por los atacantes después de una brecha de RDP incluyen borrar los registros para eliminar la evidencia de su actividad, instalar herramientas y malware en las máquinas comprometidas, desactivar o eliminar las copias de seguridad programadas y extraer datos del servidor.

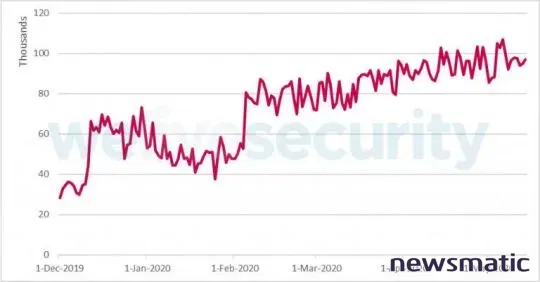

ESET ha observado un aumento este año en los ataques de RDP reportados por parte de sus clientes. Desde casi 30,000 ataques reportados por día en diciembre de 2019, el volumen ha estado rondando los 100,000 desde abril de 2020.

Los tipos de malware más buscados según los analistas de seguridad de Kaspersky

Los tipos de malware más buscados según los analistas de seguridad de Kaspersky"El RDP ha sido un vector de ataque popular durante muchos años, pero esto ha aumentado aún más desde que los equipos de TI tuvieron que adaptarse a una fuerza laboral remota debido a COVID-19", comentó Javvad Malik, defensor de la concienciación en seguridad para KnowBe4.

"En un intento por seguir adelante, muchos equipos de TI habrían habilitado el RDP además de relajar los controles de seguridad para permitir que los empleados trabajen sin obstáculos desde casa", dijo Malik. "Sin embargo, esto se acumula como una deuda técnica, de la cual los criminales son muy conscientes y que los lleva a aumentar sus ataques".

Mejores prácticas para proteger las cuentas de RDP contra ataques de fuerza bruta

¿Cómo pueden las organizaciones proteger mejor las cuentas de RDP contra ataques de fuerza bruta? Uno de los esfuerzos clave comienza con la contraseña en sí misma.

"Aplicar disciplina en cuanto a las contraseñas, donde los usuarios deben elegir contraseñas complejas con mayúsculas, minúsculas, números y caracteres especiales, de una longitud mínima superior a 14 caracteres, hace que un ataque de fuerza bruta sea mucho más complicado", dijo Saryu Nayyar, CEO de Gurucul. "Quince caracteres como mínimo son necesarios para resistir ataques de tablas arcoíris, siendo las contraseñas más largas las que brindan una mayor seguridad".

Pero incluso las contraseñas fuertes deben respaldarse con herramientas como la autenticación multifactorial y la analítica de seguridad.

"La autenticación multifactorial también puede reducir en gran medida el riesgo de ataques de fuerza bruta, ya sea a través de una aplicación o una llave de acceso física", dijo Nayyar. "La analítica de seguridad avanzada puede ayudar a identificar un ataque de fuerza bruta antes de que se comprometa una cuenta, al identificar los comportamientos asociados con este vector de ataque y bloquear automáticamente el acceso a nivel de infraestructura o de la cuenta".

Precios de Malware en la Dark Web: Cuánto cuesta atacar tu sistema

Precios de Malware en la Dark Web: Cuánto cuesta atacar tu sistemaLa capacitación de los usuarios es otro factor importante para agregar a tu estrategia de defensa cibernética.

"Vale la pena tener en cuenta que, incluso cuando se implementan estos controles de seguridad, los delincuentes aún pueden acceder al engañar a los usuarios a través de la ingeniería social", dijo Malik. "Especialmente durante este tiempo en el que muchos están trabajando desde casa, ha sido más fácil para los delincuentes hacerse pasar por el servicio de ayuda de TI para phishing de credenciales o persuadir a los usuarios para que descarguen archivos maliciosos, por lo que la concienciación y capacitación en seguridad también deben formar una parte crítica de cualquier estrategia de defensa en capas".

Consejos para configurar y asegurar eficazmente tus cuentas y servicios de acceso remoto:

- Deshabilita el RDP expuesto a Internet. Si no es posible, minimiza la cantidad de usuarios permitidos para conectarse directamente a los servidores de la organización a través de Internet.

- Requiere contraseñas fuertes y complejas para todas las cuentas a las que se puede acceder mediante RDP.

- Utiliza una capa adicional de autenticación (MFA/2FA).

- Instala una red privada virtual (VPN) para mediar todas las conexiones de RDP desde fuera de tu red local.

- En el firewall perimetral, prohíbe las conexiones externas a las máquinas locales en el puerto 3389 (TCP/UDP) u otros puertos RDP.

- Protege el software de seguridad de tus endpoints de modificaciones o desinstalaciones protegiendo con contraseña su configuración.

- Aísla cualquier computadora insegura u obsoleta que necesite ser accesible desde Internet mediante RDP y reemplázala lo antes posible.

- Aplica todas estas prácticas recomendadas también a servicios de FTP, SMB, SSH, SQL, TeamViewer, VNC y otros.

- Configura correctamente tu RDP siguiendo los consejos compartidos en este informe de ESET de diciembre de 2019.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Fortifica tu escritorio remoto contra ataques de fuerza bruta: consejos infalibles , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados