Los ataques físicos a los ordenadores: una amenaza real y subestimada

La comunidad de seguridad se centra tanto en los ataques que dependen del software que a menudo olvida que los ataques físicos son posibles. Los ataques físicos también se perciben a menudo como un atacante que tiene la capacidad de acceder físicamente a la computadora objetivo y luego usar algún hardware para comprometerla. Este hardware puede ser un Bash Bunny o un Rubber Ducky, por ejemplo. Sin embargo, sigue siendo el software el que compromete la computadora.

¿Qué es un TRC?

TRC utiliza sensores basados en hardware para detectar explícitamente fallas de temporización basadas en circuitos que ocurren como resultado de un ataque, siendo el ataque una falla física no invasiva en los pines que suministran el reloj y el voltaje. El TRC de Intel también tiene la capacidad de detectar inyecciones de fallas electromagnéticas (EMFI).

Los ataques de inyección de fallas permiten a un atacante hacer que se almacene una instrucción NOP (No Operation) en lugar de una condición de salto JMP (Jump), alterando así el flujo de ejecución. También puede ayudar a reemplazar las claves reales en motores criptográficos de función fija.

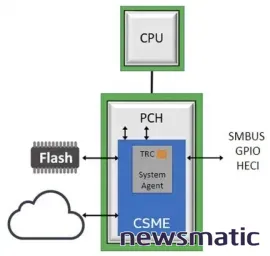

Intel indicó que el TRC se incluye en la familia de procesadores Intel Core de 12a generación, agregando tecnología de detección de inyección de fallas al Motor de seguridad y gestión convergente de Intel (Intel CSME) (Figura A).

Figura A

Está habilitado de forma predeterminada en CSME y no requiere ninguna interacción con el propietario de la computadora.

VER: Política de seguridad de dispositivos móviles (Newsmatic Premium)

Intel CSME es un subsistema integrado en el Concentrador del controlador de plataforma (PCH) diseñado para servir como inicialización de la plataforma Silicio, proporcionar capacidad de administración remota independiente del sistema operativo y proporcionar seguridad adicional como Intel Boot Guard o TPM integrado (Módulo de plataforma confiable) que permite el arranque seguro, la encriptación de disco, el almacenamiento seguro y la tarjeta inteligente virtual.

En el artículo publicado por el Ingeniero Principal Senior de Intel, Daniel Nemiroff, y el Ingeniero Principal, Carlos Tokunaga, advierten que "con el endurecimiento de las vulnerabilidades del software mediante el uso de la virtualización, los canarios de pila, la autenticación de código antes de la ejecución, etc., los atacantes han centrado su atención en atacar físicamente plataformas informáticas. Una herramienta favorita de estos atacantes son los ataques de inyección de fallas a través del parpadeo de los pines de voltaje y reloj, que provocan fallas en la temporización, lo que resulta en la ejecución de instrucciones maliciosas, la extracción de secretos, etc."

¿Cómo funciona un TRC?

La forma en que funciona el TRC es monitoreando el retardo de tipos específicos de circuitos digitales. Se calibra para señalar un error en un nivel de voltaje más allá del rango de funcionamiento nominal del CSME. Cualquier condición de error que se origine en el TRC indica una posible corrupción de datos y activa técnicas de mitigación para garantizar la integridad de los datos. Para evitar falsos positivos, Intel también desarrolló un flujo de calibración basado en retroalimentación.

Se han probado escenarios de seguridad y se ha demostrado que el TRC podría calibrarse hasta un punto donde las violaciones de temporización solo podrían ser el resultado de un ataque. Estas pruebas han sido realizadas por los Laboratorios de Intel, el equipo de Análisis de Amenazas de Seguridad e Ingeniería Inversa de Intel (iSTARE), un equipo especializado en intentar hackear chips Intel. La compañía también menciona pruebas externas. Para tener aún más confianza en el TRC y obtener una visión adicional de las pruebas de inyección de fallas, Intel contrató a Riscure para realizar pruebas de reloj, voltaje e EMFI. La compañía no pudo ejecutar con éxito un ataque de inyección de fallas, concluyendo que "en todos los casos, las fallas exitosas fueron detectadas por las contramedidas implementadas".

VER: Violación de contraseña: Por qué la cultura popular y las contraseñas no se mezclan (PDF gratuito) (Newsmatic)

Inyecciones de fallas en el mundo real

Uno puede preguntarse cuáles son las posibilidades de que un atacante realmente intente hacer inyecciones de fallas en el mundo real. La respuesta a esa pregunta es difícil, ya que no hay una literatura real sobre el tema, sin embargo, los investigadores han indicado que esos ataques son posibles y a menudo se utilizan dispositivos de inyección que tienen un costo por debajo de los mil dólares.

El mayor interés en realizar realmente la inyección de fallas, desde el punto de vista de un atacante, sería eludir el arranque seguro. Los sistemas integrados también son más propensos a este tipo de ataques que las computadoras de escritorio o portátiles usuales.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son propias.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Los ataques físicos a los ordenadores: una amenaza real y subestimada , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados