Nuevo malware descubierto en AWS Lambda: Denonia

AWS Lambda es una de las muchas herramientas proporcionadas por Amazon Web Services. Permite la ejecución de código utilizando un método sin servidor. Ahora, un grupo de ciberdelincuentes ha encontrado una forma de explotarlo y ejecutar malware en él.

AWS Lambda es un servicio de cómputo sin servidor que permite la ejecución de código sin aprovisionamiento ni administración de servidores. Lambda puede ser activado desde más de 200 servicios de AWS y aplicaciones de software como servicio. Se puede ejecutar cualquier tipo de código en uno de los lenguajes que Lambda admite. Lambda proporciona varios beneficios tanto a organizaciones grandes como pequeñas, incluyendo beneficios de seguridad, como la reducción de la superficie de ataque en comparación con los entornos de servidor tradicionales. AWS asegura el entorno de ejecución de Lambda, pero depende del cliente asegurar las funciones.

Cado Labs ha expuesto el primer caso conocido públicamente de malware específicamente diseñado para ejecutarse en un entorno de AWS Lambda.

Descubierto el malware Denonia

Denonia, nombrado así por el dominio con el que se comunica (gw.denonia.xyz), es un malware ejecutable ELF de 64 bits escrito en el lenguaje Go. Llamó la atención de Cado Labs porque generó errores que mencionaban las variables de entorno de AWS Lambda (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelDado que el ejecutable es un ELF de 64 bits, Cado Security logró hacerlo funcionar fuera de Lambda, en un sistema de Amazon Linux vanilla, configurando manualmente las variables de entorno necesarias para hacer creer al malware que se estaba ejecutando en Lambda.

Cómo opera Denonia

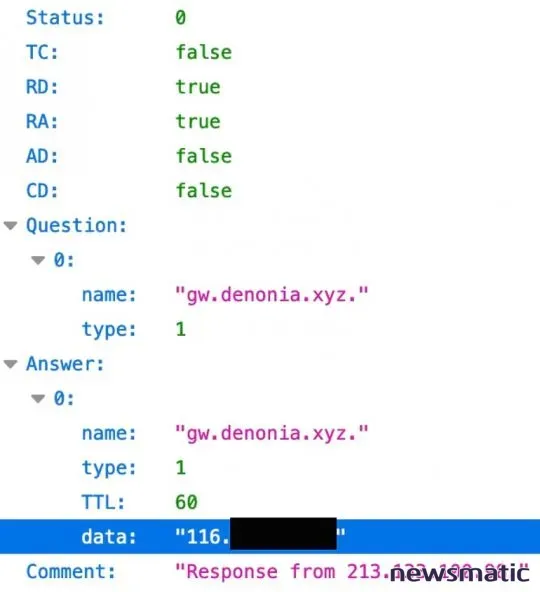

Curiosamente, el malware no se propaga desde el entorno infectado hasta el servidor del atacante utilizando las solicitudes DNS habituales. En cambio, utiliza DNS sobre HTTPS (DoH). Este protocolo cifra las solicitudes DNS como tráfico HTTPS hacia los resolvers de DoH y dificulta que los analistas descubran las comunicaciones del malware. Además, este método puede ayudar al malware a comunicarse en entornos donde las consultas DNS están bloqueadas o no están autorizadas.

El malware utiliza la biblioteca doh-go para ejecutar sus consultas DNS a través de HTTPS:

https://dns.google.com/resolve?name=gw.denonia.xyz&type=A

El servidor DoH de Google responde con la dirección IP del dominio en un formato JSON (Figura B).

Figura B

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejos

¿Cuál es la carga útil final de Denonia?

Una vez que Denonia está en ejecución, lanza XMRig, un software diseñado para minar la criptomoneda Monero. XMRig se inicia desde la memoria y utiliza la única carpeta con permisos de escritura en un entorno de Lambda, /tmp. El malware luego se comunica con la dirección IP obtenida de la consulta DNS, en el puerto 3333, que es un grupo de minería de Monero.

Es probable que haya más malware por venir

Matt Muir de Cado Security dijo: "Aunque esta primera muestra no es muy nociva, ya que solo ejecuta software de criptominería, demuestra cómo los atacantes están utilizando conocimientos avanzados específicos de la nube para explotar infraestructuras en la nube complejas, y es indicativo de posibles futuros ataques más nefastos".

El despliegue de Denonia sigue siendo un misterio

El misterio continúa en este caso con respecto a cómo se despliega el malware en los entornos de AWS Lambda. Cado Security aún no ha identificado ningún método, pero sospecha que puede tratarse de comprometer las claves de acceso y secreto de AWS para luego desplegar manualmente el malware en los entornos de AWS Lambda comprometidos.

Cómo proteger a tu organización de Denonia

Aunque el método utilizado para desplegar Denonia sigue siendo desconocido por el momento, es importante tomar medidas apropiadas para brindar mayor seguridad y evitarlo.

El modelo de responsabilidad compartida de AWS se aplica a la protección de datos en AWS Lambda, y es responsable de proteger la infraestructura global que ejecuta toda la nube de AWS. Sin embargo, el usuario es plenamente responsable de mantener el control sobre su contenido que está alojado en la infraestructura de Amazon. Esto incluye la configuración de seguridad y las tareas de gestión de los servicios de AWS que se alquilan.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas- Las credenciales de la cuenta de AWS deben mantenerse de forma segura y no deben compartirse. Las cuentas de usuario individuales con AWS Identity and Access Management (IAM) deben configurarse cuidadosamente, en el sentido de que cada usuario solo debe tener acceso a los servicios necesarios para sus actividades laborales. No se deben permitir privilegios extendidos.

- También se debe activar la autenticación de múltiples factores para cada cuenta.

- Se deben utilizar los protocolos de SSL/TLS (1.2 o posterior) para comunicarse con los recursos de AWS.

- Se debe habilitar el registro de actividad de API y usuario con AWS CloudTrail.

Todo el hardware utilizado para acceder a AWS Lambda también debe estar siempre actualizado, y el sistema operativo y el software deben estar parcheados para reducir el riesgo de ser infectado por malware mientras se trabaja con AWS.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Nuevo malware descubierto en AWS Lambda: Denonia , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados