Nuevo modus operandi de ataque descubierto: routers SOHO comprometidos durante dos años

El equipo de inteligencia de amenazas Black Lotus Labs, perteneciente a Lumen Technologies, ha expuesto recientemente un nuevo modus operandi de una campaña de ataque que pasó desapercibida durante casi dos años. Esta campaña es altamente sofisticada y posiblemente respaldada por un estado. Una de sus características más intrigantes es que se dirige a routers de pequeñas oficinas / oficinas domésticas (SOHO) como punto inicial de compromiso, además de ser particularmente sigilosa.

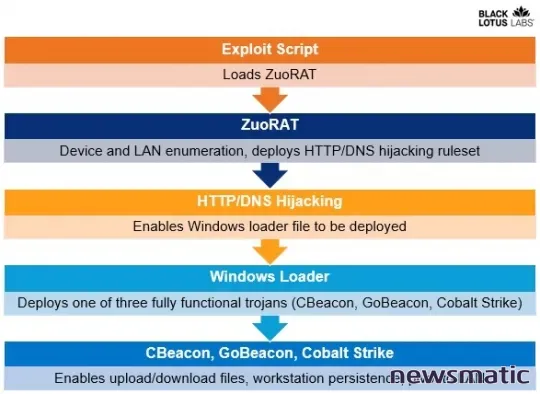

La cadena de ataque de ZuoRAT

Al comienzo de esta campaña de ataque, se envía a los routers de SOHO un archivo MIPS compilado aprovechando vulnerabilidades conocidas. Este archivo es un malware llamado ZuoRAT por los investigadores, diseñado para recopilar información sobre los dispositivos y la red local a la que puede acceder después de infectar una computadora.

VER: Vulneración de contraseñas: por qué la cultura pop y las contraseñas no se llevan bien (PDF gratuito) (Newsmatic)

Una vez infectado, el malware enumera los hosts y la red local interna. Tiene la capacidad de capturar paquetes de red transmitidos a través del dispositivo infectado y realizar ataques de intermediario, como secuestro de DNS y HTTP, basándose en un conjunto de reglas predefinido. Aunque estas reglas no pudieron ser recuperadas, el laboratorio hipotetiza que esta operación de secuestro es el vector de acceso para la implementación de cargadores de shellcode subsecuentes en las máquinas dentro de la red local.

Al ejecutarse, el malware también intenta averiguar la dirección IP pública del router mediante consultas a varios servicios en línea que proporcionan esta información. Si ninguno responde, el malware se borra a sí mismo.

ZuoRAT parece ser una versión muy modificada del malware Mirai, que ha afectado a diversos dispositivos de IoT en todo el mundo durante varios años.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelVarios routers SOHO también se han utilizado como nodos C2 de proxy, lo que dificulta las investigaciones.

El siguiente paso es el cambio del router a las estaciones de trabajo de la red, mediante la implementación de un cargador de Windows que se utiliza para descargar y ejecutar uno de los tres posibles troyanos: CBeacon, GoBeacon o CobaltStrike (Figura A).

Figura A

Cargador de Windows

El cargador de Windows utilizado por el actor de amenazas está escrito en C++. Curiosamente, intenta disfrazarse como una aplicación legítima de Tencent al incluir un certificado real de Tencent, aunque inválido.

El cargador se comunica con un servidor C2 y descarga y ejecuta la siguiente etapa, que es ejecutar CBeacon, GoBeacon o Cobalt Strike.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosCBeacon

CBeacon es una RAT personalizada desarrollada en C++ que puede cargar y descargar archivos, ejecutar shellcode, ejecutar comandos arbitrarios y persistir en la máquina infectada. También puede obtener información sobre la computadora en la que se ejecuta, como el nombre de la computadora, el nombre de usuario y la información del sistema operativo, que se envían a un servidor C2 controlado por el actor de amenazas.

GoBeacon

GoBeacon es otra RAT personalizada, esta vez escrita en el lenguaje de programación Go. Tiene las mismas funcionalidades que CBeacon, pero puede ejecutarse en Linux y MacOS a través de la compilación cruzada, aunque no se descubrió ninguna versión para estos sistemas operativos en el momento de la redacción.

CobaltStrike

Cobalt Strike es un conocido marco de acceso remoto y ataque que generalmente es utilizado tanto por probadores de penetración como por atacantes. Se descubrió una muestra de abril de 2022 que se comunicaba con una dirección IP codificada en duro perteneciente a Tencent Cloud en China. Esta muestra reveló contenido de cadena PDB similar al de las muestras analizadas anteriormente de ZuoRAT.

Dispositivos e objetivos infectados por ZuoRAT

El análisis de telemetría realizado por los investigadores indica infecciones en numerosas marcas de routers SOHO, incluyendo ASUS, Cisco, DrayTek y Netgear. Sin embargo, solo se encontró el script de explotación que afecta al modelo de router JCQ-Q20 al momento de la publicación de la investigación. En ese caso, los atacantes utilizaron una vulnerabilidad conocida desde 2020 que les permitió acceder al router obteniendo credenciales y luego cargar exitosamente ZuoRAT.

Es muy probable que este método se haya utilizado en todos los routers: inyección de línea de comando para obtener una autenticación válida o un bypass de autenticación, y luego descargar y ejecutar ZuoRAT en el dispositivo.

Según la telemetría, ZuoRAT y las actividades de la campaña correlacionada suelen dirigirse a organizaciones estadounidenses y europeas occidentales. En un período de nueve meses, al menos 80 objetivos se vieron afectados, pero los investigadores sospechan que probablemente hay muchos más.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas¿Qué tan hábiles son los actores de amenaza de ZuoRAT?

La campaña se ejecuta de manera muy profesional. El nivel de sofisticación de este tipo de ataque hace que los investigadores crean que esta campaña posiblemente haya sido realizada por una organización respaldada por un estado.

Se ha hecho un gran esfuerzo para permanecer indetectables. La infraestructura de ataque estuvo particularmente protegida: las primeras explotaciones provenían de un servidor privado virtual que alojaba contenido benigno, mientras que varios routers comprometidos se utilizaron como proxies para llegar al servidor C2. Estos routers proxy rotaban periódicamente para evitar la detección.

El actor de amenazas utilizó caracteres y palabras chinas en varias ocasiones, incluidas en cadenas de depuración de PDB, y utilizó servicios chinos como Yuque, una base de conocimientos en la nube propiedad de Alibaba, para almacenar un shellcode.

Sin embargo, el actor también subió contenido en árabe a una de las direcciones IP que utilizó. Dado que este contenido no está asociado con ninguna otra parte de la campaña, los investigadores sospechan que puede ser un engaño para evitar sospechas.

Aunque aún se desconoce el objetivo final del atacante, los métodos utilizados son consistentes con el ciberespionaje en lugar de delitos financieros.

Cómo protegerse de esta amenaza

Reinicie los routers regularmente y mantenga su firmware y software actualizados para evitar que sean comprometidos por vulnerabilidades comunes.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadImplemente la autenticación multifactor para cada servicio o acceso desde la empresa que se enfrenta a Internet. De esta manera, incluso con credenciales comprometidas, un atacante no podrá iniciar sesión, ya que le faltará otro canal de autenticación.

También se deben implementar soluciones de detección correctamente configuradas y actualizadas que funcionen en los hosts y en la red para detectar tales amenazas.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Nuevo modus operandi de ataque descubierto: routers SOHO comprometidos durante dos años , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados