Nuevo malware descubierto en dispositivos SonicWall: análisis y medidas de protección.

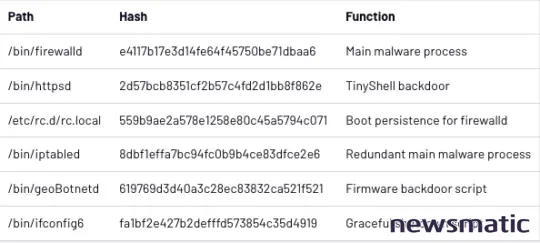

Según un nuevo informe de investigación de Mandiant, se ha creado un nuevo malware que consta de varios scripts de bash y un archivo binario de formato ejecutable y enlazable (ELF) identificado como una variante de la puerta trasera TinyShell. TinyShell es una herramienta de uso público utilizada por varios actores de amenazas (Figura A).

Figura A

Descripción del malware

El proceso principal del malware es un archivo llamado "firewalld", que ejecuta la puerta trasera TinyShell con parámetros que le permiten proporcionar una shell inversa al actor de amenazas. La shell inversa llama a un servidor C2 en un momento y día proporcionados por el script. Si no se proporciona una dirección IP al llamar al binario TinyShell, incrusta una dirección IP codificada en el código fuente para comunicarse.

Se modificó una copia del archivo "firewalld" llamada "iptabled" para garantizar la continuidad del malware principal en caso de un bloqueo o terminación. Los dos scripts se configuraron para activarse mutuamente en caso de que el otro no estuviera en ejecución, lo que creó una instancia de respaldo del proceso principal del malware y, por lo tanto, mejoró su resiliencia.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelEl proceso "firewalld" se inicia en el arranque mediante un script de inicio llamado "rc.local" destinado a facilitar el acceso prolongado de un atacante.

También se utiliza un archivo llamado "ifconfig6" para aumentar la estabilidad. El proceso principal "firewalld" agrega un pequeño parche a un archivo binario legítimo de SonicWall llamado "firebased", que reemplaza una cadena de apagado por una llamada al script "ipconfig6". Los investigadores de Mandiant sospechan que los atacantes encontraron problemas cuando el script "firebased" estaba cerrando la instancia y decidieron crear un pequeño script para solucionarlo.

Una vez que todo está configurado, el objetivo final del malware es ejecutar rutinariamente un comando SQL para obtener las credenciales hash de todos los usuarios conectados. El atacante podría luego utilizar esas hashes para descifrarlas sin conexión.

Modificaciones en las actualizaciones del firmware

Un script de bash llamado "geoBotnetd" encontrado en un dispositivo infectado verifica cada 10 segundos si hay una actualización de firmware en /cf/FIRMWARE/NEW/INITRD.GZ. En caso afirmativo, el script realiza una copia de seguridad del archivo, lo descomprime, lo monta y luego copia todos los archivos del paquete de malware. También agrega un usuario root con puerta trasera llamado "acme" en el sistema. Luego, vuelve a comprimir todo y lo vuelve a colocar en su lugar original.

Esta técnica, aunque no muy sofisticada, demuestra cuán motivados están los atacantes para mantener su acceso a largo plazo, ya que se requiere un conocimiento sólido del proceso de actualización de firmware para crear e implementar dicha técnica.

Los investigadores de Mandiant indican que esta técnica es consistente con otra campaña de ataques que han analizado y que respalda las prioridades clave del gobierno chino.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosUna campaña prolongada con fines de ciberespionaje

Aunque el vector de infección principal aún se desconoce en esta campaña de ataques, los investigadores de Mandiant indican que es probable que el malware o un predecesor del mismo se haya desplegado en 2021 y que el actor de amenazas probablemente haya mantenido el acceso, incluso a través de múltiples actualizaciones de firmware.

Debido a que el único propósito del malware es robar credenciales de usuario, se sospecha fuertemente que la campaña de ataques tiene objetivos de ciberespionaje.

Mandiant insiste en que desarrollar malware para un dispositivo administrado no es una tarea trivial, ya que los proveedores generalmente no ofrecen acceso directo al sistema operativo ni siquiera al sistema de archivos de dichos dispositivos. Esto dificulta el desarrollo de exploits y malware para esos dispositivos.

Cómo protegerse de esta amenaza

Para este ataque en particular, SonicWall insta a los clientes de SMA100 a actualizar a la versión 10.2.1.7 o superior. La actualización incluye mejoras en el endurecimiento, como el Monitoreo de Integridad de Archivos (FIM, por sus siglas en inglés) e identificación de procesos anómalos.

En términos más generales, proteger los dispositivos de borde de compromisos requiere un enfoque de varios niveles que incluya medidas de seguridad física y de software.

Además, se debe educar a los empleados sobre las mejores prácticas de ciberseguridad, como identificar correos electrónicos de phishing y evitar sitios web o descargas sospechosos. Si bien el vector de infección inicial no se conoce, es muy posible que haya sido a través de correos electrónicos de phishing.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Nuevo malware descubierto en dispositivos SonicWall: análisis y medidas de protección. , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados