Las vulnerabilidades antiguas siguen representando riesgos para las organizaciones

Parchear vulnerabilidades de seguridad debería ser un proceso sencillo. Un proveedor emite un parche para una falla conocida, y todas las organizaciones afectadas aplican ese parche. Pero lo que parece simple en teoría no siempre se desarrolla así en la realidad. Un informe publicado el lunes 8 de agosto por la firma de seguridad Rezilion examina cómo las vulnerabilidades antiguas, parcheadas por el proveedor, aún representan riesgos para las organizaciones.

- El panorama de amenazas abarca una década de vulnerabilidades conocidas

- Una gestión de parches ineficaz para vulnerabilidades antiguas deja a las empresas expuestas a ataques

- Las vulnerabilidades antiguas más comúnmente explotadas

- Consejos para gestionar los parches de vulnerabilidades de seguridad

- Conoce tus superficies de ataque

- Respalda la gestión de parches con los procesos de apoyo adecuados

- Asegúrate de que los esfuerzos de gestión de vulnerabilidades y parches puedan escalar

- Dar prioridad a las vulnerabilidades más críticas

- Monitoriza y evalúa continuamente la estrategia de gestión de parches

El panorama de amenazas abarca una década de vulnerabilidades conocidas

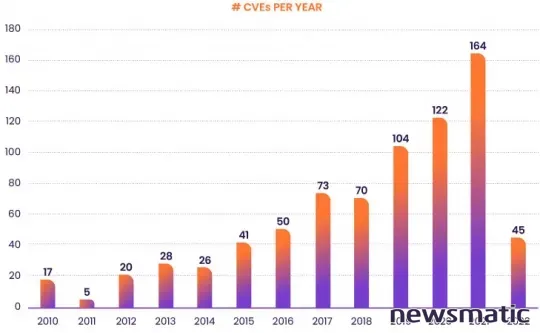

Para su informe "Las Vulnerabilidades Antiguas siguen estando de moda", Rezilion examinó el Catálogo de Vulnerabilidades Conocidas Explotadas mantenido por la CISA (Agencia de Ciberseguridad e Infraestructura). Entre las 790 fallas de seguridad en la lista, más de 400 datan de antes de 2020. Algunas 104 son de 2019, 70 de 2018 y 73 de 2017. Algunas 17 se remontan hasta 2010.

Las vulnerabilidades descubiertas entre 2010 y 2020 afectan a más de 4.5 millones de sistemas y dispositivos expuestos a Internet.

Una gestión de parches ineficaz para vulnerabilidades antiguas deja a las empresas expuestas a ataques

Aunque las soluciones para estas "vulnerabilidades antiguas" han estado disponibles durante años, muchas de ellas siguen sin ser parcheadas por los clientes y las organizaciones. Como resultado, aún pueden ser explotadas libremente, lo que representa un riesgo para el software y los dispositivos que no han sido actualizados. De hecho, Rezilion detectó intentos activos de exploración y explotación para la mayoría de estas fallas de seguridad en los últimos 30 días.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelEste problema radica en el ciclo de vida de una vulnerabilidad de seguridad. Al principio, una falla de seguridad que existe en un producto es potencialmente explotable, ya que aún no existe un parche, aunque nadie pueda estar al tanto de ello. Si los ciberdelincuentes llegan a conocer la falla, entonces se clasifica como una vulnerabilidad de día cero. Después de que el proveedor emite e implementa un parche, la vulnerabilidad aún puede ser explotada, pero solo en entornos donde el parche aún no se ha aplicado.

No obstante, los equipos de TI y seguridad deben estar al tanto de los parches disponibles de un proveedor, determinar cuáles parches priorizar e implementar un sistema para probar e instalar esos parches. Sin un método de gestión de parches organizado y efectivo, todo este proceso puede tropezar en cualquier punto. Los astutos ciberdelincuentes se dan cuenta de todo esto, razón por la cual continúan explotando fallas que el proveedor ya ha solucionado.

Las vulnerabilidades antiguas más comúnmente explotadas

Aquí se presentan algunas de las muchas fallas de seguridad antiguas descubiertas por Rezilion:

CVE-2012-1823

La Ejecución Remota de Código de PHP CGI es una vulnerabilidad de validación que permite a atacantes remotos ejecutar código insertando opciones de línea de comandos en una cadena de consulta de PHP. Conocida por ser explotada en la naturaleza, esta falla ha existido durante 10 años.

CVE-2014-0160

La Vulnerabilidad de Fuga de Información Sensible en Memoria del Proceso de OpenSSL (HeartBleed) afecta a la Extensión del Latido del Corazón para la Seguridad en la Capa de Transporte (TLS). En OpenSSL 1.0.1 a través de 1.0.1f, este error puede filtrar el contenido de la memoria del servidor al cliente y viceversa, lo que permite que cualquier persona en Internet lea ese contenido utilizando versiones vulnerables del software OpenSSL. Explotada en la naturaleza, esta falla se hizo pública en abril de 2014.

CVE-2015-1635

La Vulnerabilidad de Ejecución Remota de Código en Microsoft HTTP.sys es una falla en el módulo de procesamiento del protocolo HTTP (HTTP.sys) en Microsoft Internet Information Service (IIS) que podría permitir que un atacante ejecute código de forma remota enviando una solicitud HTTP especial a un sistema Windows vulnerable. Explotada en la naturaleza, esta falla ha estado activa durante más de siete años.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosCVE-2018-13379

Fortinet FortiOS y FortiProxy es una falla en el portal web de la VPN SSL de FortiProxy que podría permitir que un atacante remoto descargue archivos del sistema de FortiProxy a través de solicitudes especiales de recursos HTTP. Explotada en la naturaleza, esta vulnerabilidad ha existido durante más de cuatro años.

CVE-2018-7600

La vulnerabilidad de ejecución remota de código en Drupal (Drupalgeddon2) es una falla de ejecución remota de código que afecta a varias versiones diferentes de Drupal. Este error podría ser utilizado por un atacante para forzar a un servidor que ejecuta Drupal a ejecutar código malicioso que puede comprometer la instalación. Explotada en la naturaleza, esta vulnerabilidad ha estado activa durante más de cuatro años.

Consejos para gestionar los parches de vulnerabilidades de seguridad

Para ayudar a las organizaciones a gestionar mejor el parcheo de las vulnerabilidades de seguridad, Rezilion ofrece varios consejos.

Conoce tus superficies de ataque

Asegúrate de poder ver tu superficie de ataque existente a través de las CVE asociadas y de poder identificar los activos vulnerables en tu entorno que requieren parches. Para ello, debes tener una Lista de Materiales de Software (SBOM), que es un inventario de todos los componentes de código abierto y de terceros en las aplicaciones que utilizas.

Respalda la gestión de parches con los procesos de apoyo adecuados

Para respaldar una estrategia efectiva de gestión de parches, deben estar en su lugar ciertos procesos, como el control de cambios, las pruebas y el aseguramiento de la calidad, que pueden tener en cuenta posibles problemas de compatibilidad.

Asegúrate de que los esfuerzos de gestión de vulnerabilidades y parches puedan escalar

Una vez que se haya establecido un proceso de gestión de parches, debes poder ampliarlo fácilmente. Esto significa ampliar los esfuerzos de parcheo a medida que se descubren más vulnerabilidades.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasDar prioridad a las vulnerabilidades más críticas

Dado el gran número de fallas de seguridad descubiertas, no es posible parchear todas ellas. En su lugar, enfócate en los parches más importantes. La priorización basada únicamente en métricas como el CVSS puede no ser suficiente. En cambio, busca un enfoque basado en el riesgo, a través del cual identifiques y priorices las vulnerabilidades de alto riesgo sobre los errores menores. Para ello, examina qué fallas están siendo explotadas en la naturaleza consultando el Catálogo de Vulnerabilidades Conocidas Explotadas de la CISA u otras fuentes de inteligencia de amenazas. Luego, determina qué vulnerabilidades existen incluso en tu entorno.

Monitoriza y evalúa continuamente la estrategia de gestión de parches

Monitoriza tu entorno para asegurarte de que las vulnerabilidades se mantengan solucionadas y los parches estén en su lugar. En algunos casos, Rezilion encontró instancias en las que se volvió a agregar código vulnerable que ya había sido parcheado en entornos de producción a través de los procesos de integración y despliegue continuos (CI/CD).

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Las vulnerabilidades antiguas siguen representando riesgos para las organizaciones , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados