Cómo proteger tu empresa contra ataques DDoS usando un CBSP

La última cosa que la alta dirección quiere en esta época del año es recibir un correo electrónico o fax anónimo exigiendo a la empresa el pago de una cantidad exorbitante de dinero en las próximas 24 horas, o de lo contrario, el sitio web y el portal de negocios de la empresa serán bloqueados. Además, los ciberdelincuentes ofrecen una muestra de lo que se puede esperar: un ataque de denegación de servicio distribuido (DDoS) breve pero impactante.

Esta amenaza no debe ser tomada a la ligera, como explica el informe Estado de Internet/Seguridad Q2 2015 de Akamai: "El segundo trimestre de 2015 batió un récord en cuanto al número de ataques DDoS registrados... más del doble de lo reportado en el segundo trimestre de 2014".

Mitigando ataques DDoS utilizando un CBSP

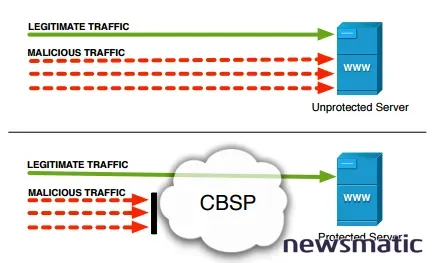

Para actuar con precaución, muchas empresas contratan a un Proveedor de Seguridad en la Nube (CBSP, por sus siglas en inglés) que ofrece servicios de seguridad como mitigación de ataques DDoS. Uno de los métodos más populares utilizados por los CBSPs para frenar los ataques DDoS es desviar el tráfico de Internet destinado a la red del cliente a través de la infraestructura de seguridad del CBSP.

El redireccionamiento del tráfico al CBSP implica que el cliente debe comprar hardware dedicado programado para enviar el tráfico al CBSP, o cambiar la forma en que se enrutará el nombre de dominio del cliente para que todo el tráfico sea enviado al CBSP.

En el CBSP, el tráfico del cliente pasa por un centro de limpieza. Si el tráfico es legítimo, se enviará a los servidores web del cliente para su procesamiento; de lo contrario, el tráfico será descartado sin que el cliente lo sepa.

Cómo administrar servidores Linux desde tu Chromebook usando la extensión Secure Shell

Cómo administrar servidores Linux desde tu Chromebook usando la extensión Secure ShellMétodos de redireccionamiento de enrutamiento

En cuanto a cómo se lleva a cabo el redireccionamiento de enrutamiento, existen dos métodos: el redireccionamiento BGP y el redireccionamiento DNS.

- Redireccionamiento BGP: Esto es posible cuando el cliente gestiona un bloque de IP completo /24. El cliente puede retirar las notificaciones BGP para ese bloque de los enrutadores de la empresa. Luego, el CBSP comenzará las notificaciones BGP para ese mismo rango, lo que enviará todo el tráfico al CBSP.

- Redireccionamiento DNS: El cliente configura el nombre de dominio del sitio web de la empresa para que se resuelva en una dirección IP perteneciente al CBSP.

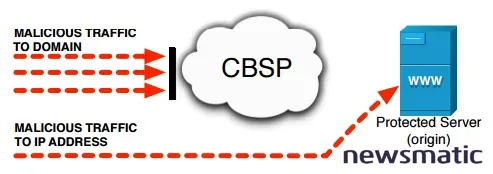

Un problema subyacente con el redireccionamiento DNS

Desafortunadamente, el redireccionamiento DNS, que es la opción más popular, no elimina la posibilidad de los ataques DDoS, según el equipo de investigación compuesto por Thomas Vissers, Tom Van Goethem y Wouter Joosen de KU Leuven, y Nick Nikiforakis de la Universidad Stony Brook. En su artículo "Maniobrando alrededor de las nubes: eludir a los proveedores de seguridad basados en la nube", el equipo escribe: "Este mecanismo de redireccionamiento puede ser completamente evadido al atacar directamente la dirección IP del servidor web. Por lo tanto, es crucial para la seguridad y disponibilidad de estos sitios web que su dirección IP real permanezca oculta para los posibles atacantes".

Herramienta de escaneo CloudPiercer

Para conocer la profundidad del problema, los investigadores desarrollaron CloudPiercer, una herramienta automatizada que determina si los sitios web son vulnerables mediante la búsqueda de información sobre direcciones IP del sitio web utilizando los siguientes "vectores de exposición de origen".

- Bases de datos de historial de IP: El origen de un sitio web podría ser expuesto en las bases de datos que contienen datos históricos de DNS sobre el sitio web. CloudPiercer consultará estas bases de datos para descubrir qué direcciones IP están asociadas al dominio del sitio web.

- Subdominios: Para no romper algunos protocolos, varios sitios web configuran subdominios que se resuelven directamente en el origen (por ejemplo, ftp.ejemplo.com). CloudPiercer escaneará el dominio en busca de la existencia de subdominios para determinar si existe alguna filtración.

- Registros DNS: Los dominios pueden revelar la dirección IP de su servidor web a través de registros MX, SPF y otros registros DNS. Durante el escaneo, los registros DNS del dominio se consultarán y verificarán.

- Archivos sensibles: Los administradores a menudo se olvidan de restringir el acceso a los archivos de desarrollo o de registro que exponen información sensible. La herramienta intentará acceder a archivos de información PHP ubicados en el servidor web.

- Ping Backs: Los mecanismos de verificación pueden aprovecharse para iniciar una conexión saliente desde el sitio web, revelando así su origen al receptor. CloudPiercer busca puntos finales de Ping Back e intenta establecer una conexión con su servidor.

Thomas Vissers, uno de los autores del artículo y estudiante de doctorado en KU Leuven, envió un correo electrónico sobre una nueva característica: "CloudPiercer se ha actualizado para incluir el escaneo de certificados SSL".

Para probar su herramienta de escaneo, el equipo de investigación elaboró una lista de clientes que utilizan CBSPs, tienen las configuraciones DNS adecuadas y pertenecen a los 1 millón de sitios web principales según Alexa: "Utilizamos CloudPiercer para evaluar 17,877 dominios protegidos por un CBSP a largo plazo en cuanto a su exposición de origen", mencionan los autores.

Cómo usar la función de navegación de invitado en Chrome OS

Cómo usar la función de navegación de invitado en Chrome OSLos resultados

El equipo advierte que no es fácil distinguir a los clientes que utilizan solo una red de entrega de contenido de aquellos que utilizan un CBSP con mitigación de DDoS incluida. "Seleccionamos cinco proveedores conocidos que se centran en la seguridad... CloudFlare, Incapsula, DOSarrest, Prolexic (PLXedge) y Sucuri (Cloud Proxy)", escriben los autores. "Recopilamos una lista de clientes de cada proveedor, lo que nos permitió estudiar sus configuraciones necesarias y su adopción por parte de sitios web populares". (Nota: Los autores notificaron diligentemente a los cinco CBSPs antes de la publicación de su artículo).

En cuanto a lo que encontró el equipo de investigación: "Nuestros resultados muestran que el problema es grave: el 71.5 por ciento de los 17,877 sitios web protegidos por CBSP que probamos exponen su dirección IP real a través de al menos uno de los vectores evaluados".

Un beneficio inesperado de CloudPiercer

En el transcurso de su investigación, el equipo se dio cuenta de que CloudPiercer puede ser utilizado por las agencias encargadas de hacer cumplir la ley. "Los delincuentes utilizan CBSPs para ocultar la ubicación real de su alojamiento, lo que dificulta rastrearlos y cerrar sus actividades maliciosas en línea", sugiere el equipo. "Consecuentemente, los vectores discutidos y su efectividad informada pueden ser aprovechados por las instituciones apropiadas para reaccionar más rápidamente contra las actividades maliciosas en línea".

Contramedidas

El equipo de investigación reconoce que ocultar las direcciones IP de los sitios web es difícil. "Sin embargo, una herramienta similar a CloudPiercer podría ser implementada por los CBSPs para escanear los dominios de sus clientes y detectar orígenes expuestos (direcciones IP), creando conciencia y ayudando a los administradores a solucionar vulnerabilidades específicas", agrega el artículo.

Una sugerencia ofrecida por el equipo es ajustar el firewall perimetral para bloquear todas las conexiones excepto las que provengan del CBSP. Esto hace que sea mucho más difícil para los delincuentes en línea. "Junto con la solicitud de una nueva dirección IP, esta configuración del firewall debería ser una práctica estándar cuando se utiliza seguridad basada en la nube", concluyen los investigadores. "Podemos asumir con seguridad que la gran mayoría de los clientes actualmente no están adoptando esta estrategia, ya que de hacerlo, nuestra verificación de origen (dirección IP) habría fallado".

CloudPiercer ahora está disponible para los administradores que utilizan servicios de CBSP para probar la exposición de sus sitios web (se requiere verificación del propietario).

Cómo utilizar Signal para enviar mensajes SMS encriptados

Cómo utilizar Signal para enviar mensajes SMS encriptadosEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Cómo proteger tu empresa contra ataques DDoS usando un CBSP , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados